OBS! Texten nedan är en annons av och från ESET

David Harley, Senior Research Fellow på ESET.

Det var faktiskt här jag kom in i bilden, för nästan 30 år sedan. Det första skadeprogram jag hjälpte till att hantera var Dr. Popps effektiva AIDS-trojan, som gjorde offrets data otillgängliga tills en avgift betalades för ”förnyelse av programlicens”. Under lång tid därefter fanns det inte mycket annat som kunde kallas utpressningsprogram, om man inte räknar hoten om upprepade DDoS-attacker (distribuerade överbelastningsattacker) mot företag och organisationer.

En mycket rimlig förnekelse

Parallellt med att överbelastningsattacker utförda genom nätverk av botstyrda datorer har blivit ett allt större problem sedan millennieskiftet har hoten om DDoS-utpressning tilltagit (om än mindre dramatiskt) i och med framväxten av utpressningsprogram de senaste åren. Statistiken kan dock vara missvisande eftersom vissa av de drabbade organisationer ogärna talar öppet om det, samt på grund den samtidiga ökningen av antalet DDoS-attacker med politiska dimensioner snarare än rena ekonomiska motiv. Olika typer av skadeprogram interagerar dock även på andra sätt. Utpressningstrojaner med inbyggda DDoS-botar har förekommit, och för inte så länge sedan valde charmknuttarna bakom botnätet Mirai att utföra en överbelastningsattack mot WannaCryptors (även känd som WannaCry) ”avstängningsknapp” i syfte att återaktivera vilande kopior av skadeprogrammet.

Masken byter riktning

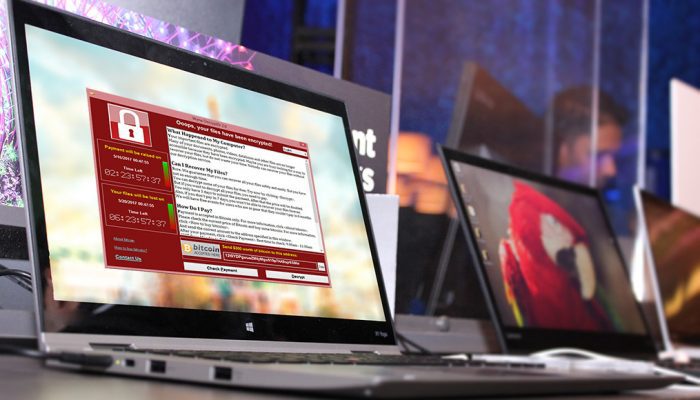

Naturligtvis finns det betydligt mer att säga om det skadeprogram ESET kallar Win32/Filecoder.WannaCryptor än kopplingen till Mirai. Kombinationen av utpressningstrojaner och maskar gjorde att skadeprogrammet spreds snabbare, om än inte lika dramatiskt i fråga om volym som vissa av 00-talets maskattacker. Det berodde delvis på att spridningen var beroende av en sårbarhet som redan hade byggts bort till stor del. De ekonomiska konsekvenserna för vissa stora företag och organisationer uppmärksammades dock av media världen över.

Betala och spela vårt spel*

En av fiffigheterna med WannaCryptor var att den som betalade lösensumman troligen aldrig skulle återfå tillgången till alla sina data. Detta är naturligtvis inget unikt; det finns otaliga exempel på utpressningsprogram vars upphovsmän inte har lyckats återskapa alla data, eller några data överhuvudtaget, på grund av felaktig kodning, eller på grund av att det aldrig var avsikten. Ranscam och Hitler raderade till exempel bara filer – ingen kryptering och inget rimligt sätt för förövaren att återskapa offrets data. Lyckligtvis verkar den typen av attacker inte ha varit särskilt utbredda. Det mest kända exemplet är kanske Petya-semiklonen som av ESET kallas DiskCoder.C och som faktiskt krypterar data. Med tanke på hur skickligt skadeprogrammet är utformat verkar avsaknaden av en återskapandemekanism inte direkt oavsiktlig. Snarare har vi nog att göra med ett fall av ”ta pengarna och spring”.

Wiper-hype

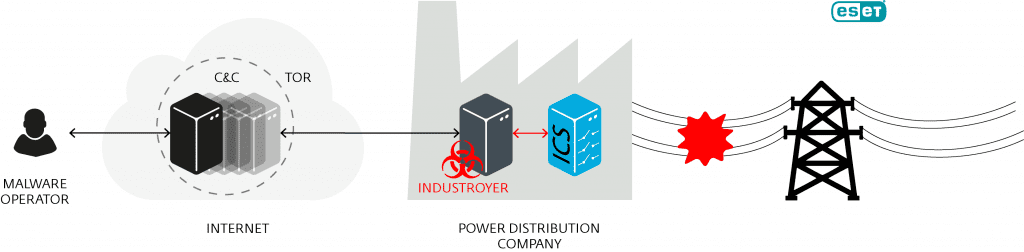

Även om skadeprogrammet DiskCoder.C, som av vissa inte anses vara av Petya-typ, kan användas som utpressningstrojan och därmed generera pengar har andra ”wiper”-program en helt annan agenda, t.ex. det (relativt) nyligen återuppväckta skadeprogrammet Shamoon. Två skadeprogram med wiper-funktion som båda har riktat in sig på Ukraina är KillDisk (tillsammans med BlackEnergy) och, på senare tid, en av Industroyers attacker.

Vad kan vi lära oss av den här utvecklingen?

Att kräva en lösensumma för dina data är ett enkelt sätt för angriparen att tjäna ohederliga pengar. Att förstöra data av andra skäl, t.ex. politiska, verkar dock bli allt vanligare. Istället för att spekulera kring alla möjliga variationer på temat datasabotage ska vi ta en titt på några åtgärder som minskar risken överlag.

- Vi förstår att människor väljer att betala i hopp om att få tillbaka sina data, trots att de vet att det uppmuntrar förövarna. Innan du betalar bör du dock fråga leverantören av ditt säkerhetsprogram (a) om återställning är möjlig utan att lösensumman betalas och (b) om det är ett känt faktum att betalning av lösensumman inte, eller kanske inte, resulterar i dataåterställning med det aktuella utpressningsprogrammet.

- Att aktivt skydda dina data är säkrare än att lita på utpressarens kompetens och löften. Säkerhetskopiera allt som är viktigt för dig, ofta, på medier som vanligtvis inte är måltavlor för utpressningstrojaner och andra skadeprogram och förvara dessa på en fysiskt säker plats (helst mer än en plats). Se till att åtminstone några säkerhetskopior inte är anslutna till internet. Säkerhetskopior skyddar ju inte bara mot utpressningsprogram och annan skadlig kod, utan även mot andra datarelaterade risker och bör därför redan vara en del av din katastrofberedskap.

- Idag ser många människor och organisationer inte säkerhetskopior som fysiska medier i form av t.ex. optiska skivor och flashminnen, utan som någon typ av molnlagring. Dessa finns oftast någon annanstans. Tänk dock på att vissa lagringsutrymmen av den typen alltid är ”på” och därför kan vara sårbara för utpressningsprogram på samma sätt som lokal och annan nätverksansluten lagring. Om data lagras på annan plats är det viktigt att lagringstjänsten

- inte är permanent uppkopplad

- skyddar säkerhetskopierade data mot automatisk och tyst modifiering och överskrivning av skadeprogram när lagringsutrymmet är anslutet till internet

- skyddar tidigare versioner av säkerhetskopierade data mot intrång så att du får tillbaka åtminstone vissa data (bl.a. tidigare versioner av senaste data) vid en eventuell attack

- skyddar kunden genom att tydliggöra leverantörens juridiska/avtalsenliga skyldigheter, vad som händer om leverantörens verksamhet upphör o.s.v.

- Underskatta inte vikten av att säkerhetskopiera till medier som inte kan skrivas över/återanvändas. Om du inte kan ändra det som har sparats på dessa medier kan inte utpressningsprogram heller göra det. Kontrollera med jämna mellanrum att säkerhetskopiorna/återställningen (fortfarande) fungerar som de ska och att medierna (skrivskyddade eller skrivbara) fortfarande är läsbara (samt att eventuella skrivfunktioner inte aktiveras rutinmässigt). Och glöm inte att säkerhetskopiera dina säkerhetskopior.

- Jag säger verkligen inte att du ska förlita dig på säkerhetskopior istället för att använda säkerhetsprogram, men tänk på att borttagning av aktiva utpressningsprogram med hjälp av säkerhetsprogram som upptäcker dem inte alls är samma sak som att återfå data. Om du tar bort utpressningsprogrammet och sedan bestämmer dig för att betala kanske dina data inte längre kan återställas (inte ens av förövarna själva) eftersom dekrypteringsmekanismen är en del av den skadliga koden. Å andra sidan är det ingen bra idé att återställa data till ett system i vilket utpressningsprogrammet fortfarande är aktivt. Med säkra säkerhetskopior kan du som tur är komma åt dina data om/när skadlig kod tar sig förbi säkerhetsprogrammet.

Framtiden då?

”Gör inga förutsägelser om datorer som inte kan följas upp under din livstid” – kloka ord från Daniel Delbert McCracken. Vi kan dock tillåta oss att extrapolera lite utifrån utpressningsprogrammens senaste utveckling för att på så sätt framföra några varningens ord om den framtida utvecklingen på det här området.

Målgrupp

AIDs-trojanen hade en mycket specifik målgrupp. Inte ens på den tiden var särskilt många intresserade av detaljerna kring AIDS, spridningen av trojanen via diskett var relativt dyr och mekanismen för betalning av lösensumman fungerade inte riktigt till angriparens fördel. (1989 hade Dr. Popp naturligtvis inte tillgång till kryptovaluta eller Dark Web. Inte heller fanns det ett enkelt sätt att använda Western Union (Nigeriabrevens favorit) eller tjäna pengar på nakenfotografier.)

Själva attacken var klassisk utpressning på så sätt att offret nekades tillgång till sina data. Senare DoS- och DDoS-attacker såg till att företag inte kunde tjäna pengar på de tjänster de tillhandahöll; även om det var kunderna som förlorade tillgången till tjänsterna var det leverantören som förväntades betala. I takt med att privatpersoners icke-kommersiella användning av internet har exploderat har dock även antalet potentiella måltavlorna ökat. Detta faktum är förmodligen en bidragande orsak till att dagens utpressningsprogram sprids ganska urskiljningslöst.

Riktningslös spridning

Även om media och alla som marknadsför säkerhetsprodukter tenderar att hetsa upp sig när mycket synliga eller högt värderade organisationer (vårdinrättningar, akademiska institutioner, telefonoperatörer, internetleverantörer etc.) angrips ska man inte utgå från att förövarna har riktat in sig specifikt på dessa aktörer. Eftersom vi inte alltid vet vilken angreppsmetod som har använts i en specifik attack kan vi inte säga att det aldrig kommer att hända. Det verkar dock som om gängen bakom utpressningsprogrammen tjänar relativt bra på betalningar från stora institutioner som utsätts från laterala attacker från medarbetare som har attackerats när de använt sina arbetskonton. Brittiska NHS Digital förnekar t.ex. att vårdsektorn är en specifik målgrupp – en åsikt jag faktiskt delar, generellt sett – men medger att vårdinrättningar ”ofta har drabbats”.

Kan det förändras?

I nuläget verkar det fortfarande finnas organisationer som är beredda att spendera relativt stora summor på att betala lösensummor. I vissa fall är detta en rimlig ”andrahandsstrategi”, och det kan vara klokt att ha en välfylld krigskassa att tillgå ifall det tekniska försvaret faller. Andra företag kanske hoppas att det är mer kostnadseffektivt att betala än att bygga upp komplexa extraförsvar som inte alltid ger önskad effekt. En sådan strategi kan dock i sig locka till sig angripare, eftersom företagen betraktas som lättåtkomliga eller extra betalningsvilliga (finansiella organisationer, kasinon etc.). Det ökade antalet attacker med wiper-program och utpressningstrojaner där betalning inte resulterar i återställning kan bromsa denna ohälsosamma utveckling, men förövarna kan då rikta in sig specifikt på de företag som fortfarande anses ovilliga att stärka sina försvar. Trots allt är det troligare att en lyckad attack mot en stor organisation ger bättre utdelning och snabbare resultat än breda attacker mot slumpvis utvalda datoranvändare och e-postadresser.

Data kontra apparater

Attacker mot smartphones och andra mobila enheter är ofta mindre inriktade på data och mer på att omöjliggöra användning av enheten och tjänsterna den ger tillgång till. Det är illa nog när alternativet till att betala lösensumman är att förlora inställningar och andra data, i synnerhet eftersom allt fler föredrar mobila enheter framför stationära och till och med bärbara datorer vilket innebär att allt större mängder data hotas. I takt med att de onödigt uppkopplade sakernas internet blir allt svårare att undvika blir attackytorna fler, med sammankopplade enheter och sensorer inbäddade i de mest oväntade föremål och sammanhang: allt från routers, kylskåp, smarta mätare och tv-apparater till leksaker, elcentraler, bensinstationer och pacemakers.

När allt blir ”smartare” ökar samtidigt antalet tjänster som kan störas av skadeprogram (oavsett om en lösensumma krävs eller inte). De senaste åren har vi diskuterat sannolikheten för det min kollega Stephen Cobb kallar ”sakernas utpressningsprogram”. Hittills finns det färre verkliga exempel på sådana hot än man skulle kunna tro med tanke på hur mycket de uppmärksammas. Det skulle dock snabbt kunna ändras, särskilt om mer konventionella utpressningsprogram blev mindre effektiva som ett sätt att tjäna snabba pengar. Jag är dock inte så säker på att det kommer att hända inom den närmaste framtiden…

Å andra sidan finns det inte mycket som tyder på att säkerheten i sakernas internet håller jämna steg med tillväxten i detsamma. Hackare har redan visat stort intresse för att slå mynt av otryggheten i sakernas internet. Att skriva och sprida skadeprogram som når ett stort antal IoT-anslutna enheter, och längre än så, är inte riktigt så enkelt som det ibland framställs i media, så det finns ingen anledning till panik. Däremot bör vi inte underskatta den digitala undre världens målmedvetenhet och förmåga att hitta på oväntade trick.

*Mina ursäkter till salig Henry Newbolt, som jag har felciterat: https://en.wikipedia.org/wiki/Henry_Newbolt.

Det här är den första artikeln av fem, som kommer att publiceras här och på vår websida under jan, februari och mars månad.

- Artikel 1: Ransomware-revolutionen

- Artikel 2: Attacker mot kritisk infrastruktur

- Artikel 3: Att gripa cyberbrottslingar

- Artikel 4: Demokratihack

- Artikel 5: Personlig integritet i den nya tidsåldern

- Artikel 6: Sammanfattning Trender 2018

Föregående: Start – De revolutionerande utpressningsprogrammen

Nästa: Attacker mot kritisk infrastruktur

5 kommentarer

Pingback: Annons: Säkerhetsåret 2017 – Året då mjukvara pressade oss på pengar - Datormagazin

Hej! ESET Nordic här. Har ni kommentarer eller frågor, skriv här så försöker vi svara efter bästa förmåga!

Pingback: Annons: Cyberhot är idag allt från TV-serier i gisslandrama till attacker på elnät - Datormagazin

Pingback: Annons: Att gripa cyberbrottslingar – så arbetar polis och skadeprogramsexperter - Datormagazin

Pingback: Annons: Demokratihack – Kan valprocessen skyddas? - Datormagazin